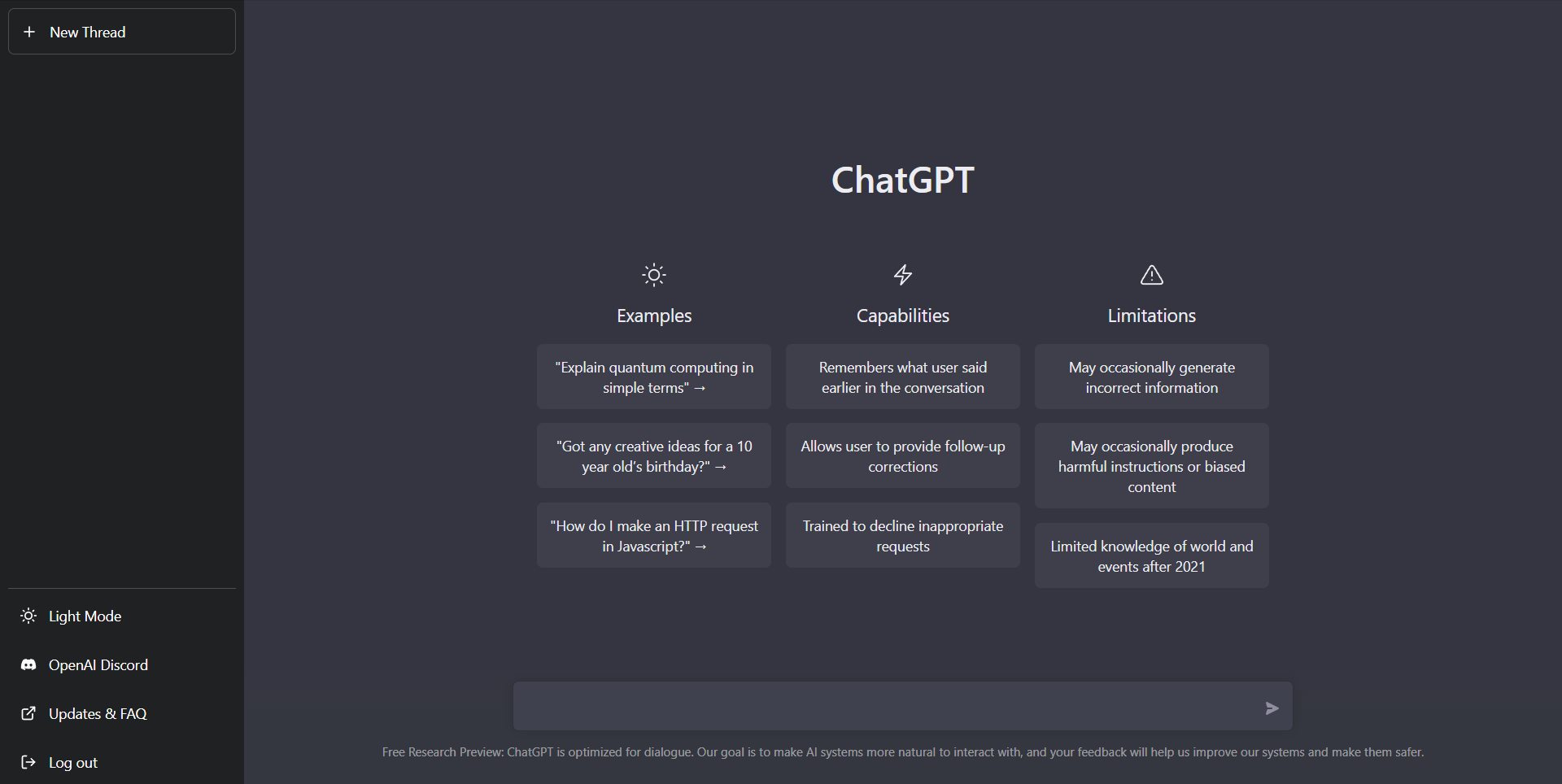

Aktuelle lese ich immer und überall darüber, wie ChatGPT die Welt begeistert in dem sie Webseiten programmiert (Warum ChatGPT die Welt verändern wird), Informatik Prüfungsaufgagen löst (Professor gegen KI! Kann ChatGPT meine Klausur lösen?) und viele andere faszinierende Sachen macht. Grund genug, um mal selbst einen Test zu machen und ChatGPT eine Aufgabe zu stellen vor der sich selbst gerade stehe. Die Aufgabe ChatGPT soll mir ein paar Data Augmentation Methoden in Python schreiben, mit denen ich eine Menge von Time-Series Daten synthetisch vergrößern kann. Data Augmentation Methoden werden eingesetzt, um die Datenmenge zu vergrößern, indem leicht veränderte Kopien bereits vorhandener Daten oder neu erstellte synthetische Daten aus vorhandenen Daten hinzugefügt werden. Sie fungiert als Regularisierer und trägt dazu bei,…

Kommentare sind geschlossenKategorie: Allgemein

Leider passiert es schon mal von Zeit zu Zeit, dass eine App mit der Fehlermeldung „App wird wiederholt beendet“ abstürzt und man keine Möglichkeit hat, das Problem genauer zu analysieren. Eine einfache Lösung dafür ist z.B. Firebase Crashlytics die aber gerade bei Enterprise-Apps nicht immer die beste Wahl ist. Eine weitere Möglichkeit, mehr Details zu dem Absturz zu erhalten ist z.B. eine „Remote Logcat Session“ zu starten. Aber das ist nicht so ganz komfortabel und lohnt meiner Meinung nach nur, wenn das Kind schon den Brunnen gefallen ist und die App schon auf den Geräten verteilt ist. Noch viel besser ist es, den Absturz von horneherein zu verhindern und in der App auf das Problem zu reagieren. Warum wird die…

Kommentare sind geschlossenDas Thema Google Fonts Abmahnungen geht gerade rum und ich höre in den letzten Wochen immer häufiger von den Problem – dabei ist es doch gar nicht so schwierig, Google Fonts so einzubinden, dass es keine rechtlichen Probleme gibt. Das Problem Bevor man in Panik ausbricht und seine Webseite Offline nimmt, weil man einfach nicht weiß, ob da Google Fonts vom Google-Server geladen werden sollte man das doch einfach erst mal prüfen. Dazu ruft man die betroffene Webseite im Google Chrome auf klickt auf „F12“. Damit werden die DevTools des Browsers geöffnet. Vermutlich kann das jeder andere Browser auch, aber ich mache das hier in dem Beispiel mit dem Google Chrome Browser. Um nun zu sehen, was genau alles aus…

Kommentare sind geschlossenntfy ist ein Open Source Pub-Sub-Benachrichtigungsdienst. Er ermöglicht es, von jedem Computer aus Benachrichtigungen an Handys oder Computer zu senden. Das Projekt ist Mehrfachlizensiert unter der Apache License 2.0 und der GPLv2 License. Durch Mehrfachlizenzierung stehen den Anwendern mehrere Softwarelizenzen zur Auswahl. So kann ein Programm z. B. unter einer Open-Source-Lizenz wie der GPL und unter einer proprietären Lizenz benutzt werden. Eine solche Lizenzauswahl wird dann auch duales Lizenzsystem oder -modell genannt. Es ist aber auch möglich, mehrere Open-Source-Lizenzen, z. B. der GPL und einer BSD-Lizenz, zur Auswahl zu stellen. https://de.wikipedia.org/wiki/Mehrfachlizenzierung Eine vorgefertigte Installation steht unter ntfy.sh zur Verfügung, die kostenlos einfach so verwendet werden kann. Senden von Notifications Das Senden von Push-Notifications ist denkbar einfach. Einfach einen HTTP POST…

Kommentare sind geschlossenAm 09.11. war beim WDR2 „90er nach 9 WDR2“ mit vielen guten Songs die ich schon viel zu lange nicht mehr gehört habe. Damit ich die 90er Songs Zukunft wieder öfter auf den Ohren habe bin ich einfach hingegangen und habe die Songs in eine Spotify Playlist gepackt. Dabei habe ich mit Hilfer der Webseite https://www.radio-playlists.de/ alle Songs des Tages (Ab 00:00 Uhr) in eine Excel Liste kopiert und daraus mit etwas awk und sed eine Slacker Playlist erstellt. Für den Import der Playlist in Spotify habe ich den Open Source Spotify-Importer (https://github.com/NBS-LLC/ng-spotify-importer) verwendet. Um Euch die Arbeit zu ersparen habe ich die Playlist mit den 184 90er Songs öffentlich gemacht. https://open.spotify.com/playlist/5YcR6WzhXziMIKRNgxbAf3?si=36cf29235c714452 Hier noch mal die Liste der Songs

Kommentare sind geschlossenNachdem ich vor ein paar Tagen mal wieder eine aktuelle Version von Elasticsearch installiert habe, wollte ich natürlich auch etwas herumprobieren und mal die neuen Features ausprobieren. Als ich dann aber mal auf die Schnelle eine alte Spring Boot Bootstrap Applikation aus der Versenkung geholt habe ist mir als erstes aufgefallen, dass der „Java High Level REST Client“ seit Version 7.15.0 „Deprecated“ ist. Java High Level REST Client Deprecated in 7.15.0. The High Level REST Client is deprecated in favour of the Java API Client. https://www.elastic.co/guide/en/elasticsearch/client/java-rest/current/java-rest-high.html Alle Versionen des „Java REST Client (deprecated)“ kann man noch unter https://www.elastic.co/guide/en/elasticsearch/client/java-rest/index.html finden. OK, also mal sehen, was der neue Java API Client so kann und ob es auch so einfach ist, das neue…

Kommentare sind geschlossenDownload unter https://www.elastic.co/de/downloads/elasticsearchhttps://artifacts.elastic.co/downloads/elasticsearch/elasticsearch-8.4.3-windows-x86_64.zipEntpacken der Zip-Datei (z.B. mit 7-zip) in einen beliebigen Ordner:z.B. „C:\Tools\elasticsearch-8.4.3“ Anpassen der Konfiguration unter C:\Tools\elasticsearch-8.4.3\config\elasticsearch.yml.Hier können verschiedene Einstallungen vorgenommen werden. Ich setze den clustern amen auf „elasticsearch“. Der Name kann frei gewählt werden.Das sollte dann eigentlich auch schon reichen. Zusätzlich dazu deaktiviere ich auch noch alle Security-Features, so dass ein Zugriff über http statt https möglich ist und kein Passwort benötigt wird. Das sollte man im produktiven Betrieb nie tun, aber da ich meine Elasticsearch Installation nur zum Entwickeln benutze und sie nur über localhost (127.0.0.1) erreichbar ist, ist das kein Problem. Starten von ElasticsearchDas Starten von Elasticsearch erfolgt mit dem der elasticsearch.bat die man unter D:\Tools\elasticsearch-8.4.2\bin finden kann. Der erste Start dauert etwas länger und unter…

Kommentare sind geschlossenDie Frage klingt erst mal komisch, denn jeder der etwas mit Informatik zu tun hat sollte von Zeit zu Zeit mal ein Buch lesen. Ich z.B. lese gerade das Buch „Effektive Softwarearchitekturen: Ein praktischer Leitfaden“ von Gernot Starke. Aber darum geht es hier nicht. Auf die Frage gekommen bin ich, als ich mir die Kategorie „Informatik Fachbücher“ bei Amazon mal angesehen habe und kaum glaube konnte, was ich dort gesehen habe. Die Top 3 Bücher sagen hier eigentlich schon alles: 1. Fake – Wer soll dir jetzt noch glauben?: Psychothriller Ein Psycho-Thriller im Amazon Bestseller-Ranking für „Informatik Fachbuch“ auf Platz 1? Komisch – aber bei genauer Betrachtung stellt man fest, dass „Fake – Wer soll dir jetzt noch glauben?“ auch…

Kommentare sind geschlossenUm einen nRF51822 Chip mit mit OpenOCD und ST-Link V2 unter Windows 10 zu flashen verwende ich einen ST-Link V2 als Programmer und OpenOCD um das Hex File auf den Chip zu flashen. Für den ST-Link V2 braucht man keine Treiber installieren. Einfach per USB verbinden und schon wird das Geräte im Geräte-Manager unter „USB-Geräte“->“STM32 STLink“ angezeigt. So gefällt mir das 🙂 Nun noch den ST-Link mit dem NRF Chip über JTag verbinden und schon kann das flashen der HEX Datei starten. Eine hervorragende Video-Serie zu dem Thema gibt es z.B. hier: Da ich keine lokale Entwicklungsumgebung benutze und mit der online IDE „Arm Keil Studio Cloud“ arbeite benötige ich nur OpenOCD um die HEX-Datei zu flashen. Das geht einfach mit…

Kommentare sind geschlossenHabe gestern von den Artikel „TensorFlow Lite for education and makers“ unter https://blog.tensorflow.org/2022/05/tensorflow-lite-for-education-and-makers.html gelesen und wollte dann doch endlich mal mit dem Google Coral USB Board etwas herumspielen und fand den Blog-Post einen guten Anlass mal den Coral USB Accelerator zu bestellen. Auf der Webseite unter https://aiyprojects.withgoogle.com/maker/ sind ja auch direkt 3 Händler verlinkt die ich direkt mal aufgerufen habe. Leider habe ich aber auf allen Seiten den folgenden Hinweis gefunden. https://www.okdo.com/p/coral-usb-accelerator/ Out of stock https://www.seeedstudio.com/Coral-USB-Accelerator-p-2899.html Out Of Stock https://buyzero.de/en/products/google-coral-usb-accelerator Sold out Eigentlich schade und ich frage mich nun: Warum zum Teufel werden solche Artikel veröffentlicht, wenn man die Dinger nicht kaufen kann um selber damit herum zu spielen ….

Kommentare sind geschlossen